9月17日,嗅觉敏锐的国外安全公司paloalto发现了这个问题,并发布第一版分析报告,阿里移动安全也发布了分析报告。

接下来的事情大家都知道了,XCodeGhost事件迅速升温,成为行业热点,更多的安全团队和专家进行了深入分析,爆出了更多信息。

【被遗漏的样本行为分析】

1)在受感染的APP启动、后台、恢复、结束时上报信息至黑客控制的服务器

上报的信息包括:APP版本、APP名称、本地语言、iOS版本、设备类型、国家码等设备信息,能精准的区分每一台iOS设备。

上报的域名是icloud-analysis.com,同时我们还发现了攻击者的其他三个尚未使用的域名。

图2上传机器数据的恶意代码片段

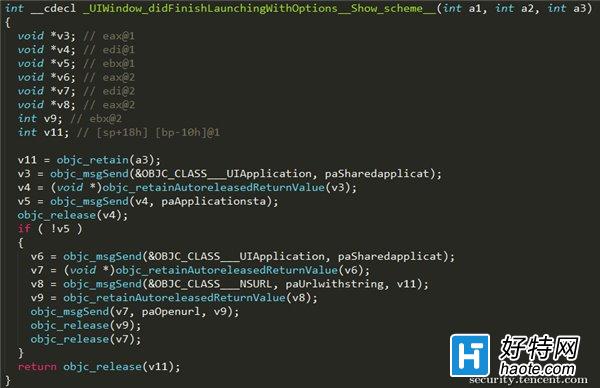

2)黑客可以下发伪协议命令在受感染的iPhone中执行

黑客能够通过上报的信息区分每一台iOS设备,然后如同已经上线的肉鸡一般,随时、随地、给任何人下发伪协议指令,通过iOS openURL这个API来执行。

相信了解iOS开发的同学都知道openURL这个API的强大,黑客通过这个能力,不仅能够在受感染的iPhone中完成打开网页、发短信、打电话等常规手机行为,甚至还可以操作具备伪协议能力的大量第三方APP。实际上,iPhone上的APP如果被感染,完全可以理解为黑客已经基本控制了你的手机!

图3控制执行伪协议指令的恶意代码片段

3)黑客可以在受感染的iPhone中弹出内容由服务器控制的对话框窗口

和远程执行指令类似,黑客也可以远程控制弹出任何对话框窗口。至于用途,将机器硬件数据上报、远程执行伪协议命令、远程弹窗这几个关键词连起来,反正我们是能够通过这几个功能,用一点点社工和诱导的方式,在受感染的iPhone中安装企业证书APP。装APP干什么?还记得几个月之前曝光的Hacking Team的iPhone非越狱远控(RCS)吗?

图4控制远程弹窗的恶意代码片段

小编推荐

视频推荐

更多 手游风云榜

更多 资讯阅读

更多 -

- 《热血江湖手游技能加点攻略》(掌握技能加点要诀,成就无敌江湖之王)

- 业内资讯 2025-05-21

-

- 新版本赏金玩法出装攻略(全面解析最优出装方案,让你在新版本赏金玩法中独领风骚)

- 业内资讯 2025-05-20

-

- 老鼠铲子出装铭文攻略(打造无敌老鼠!)

- 业内资讯 2025-05-20

-

- 王者太虚战场出装攻略(打造最强装备,征服太虚战场)

- 业内资讯 2025-05-19

-

- 制裁战神队友出装攻略(打造最强战队,击败敌人无往不胜)

- 业内资讯 2025-05-19

-

- 《狐狸端游联盟出装攻略》(狐狸出装攻略,助你战胜对手!)

- 业内资讯 2025-05-18

-

- 王者荣耀(揭开哪吒输出利器,带你稳定carry全场)

- 业内资讯 2025-05-18

-

- 地狱男爵技能加点攻略

- 业内资讯 2025-05-16

-

- 逐梦三国(揭秘孙权如何在起凡中成为绝对强者)

- 业内资讯 2025-05-16

-

- 《凯德出装铭文推荐攻略,助你稳定击败对手》

- 业内资讯 2025-05-13

-

- 护卫乌龟出装攻略(如何选择适合乌龟的护卫出装)

- 业内资讯 2025-05-11

-

- 《公主级2-6攻略技能大揭秘》(掌握攻略技能,成为公主级2-6的王者!)

- 业内资讯 2025-05-08